Wdrażanie bezpiecznych sieci wrażliwych na czas dla przemysłowego Internetu rzeczy (IIoT) przy użyciu przełączników zarządzanych Ethernet

Przekazane przez: Północnoamerykańscy redaktorzy DigiKey

2024-01-16

Przemysłowy Internet rzeczy (IIoT) wymaga bezpiecznej, szerokopasmowej łączności w czasie rzeczywistym dla różnych urządzeń. Sieci przemysłowego Internetu rzeczy (IIoT) w automatyce Przemysłu 4.0, gospodarce wodnej, przetwórstwie ropy i gazu, transporcie, zarządzaniu zasilaniem sieciowym i podobnych krytycznych zastosowaniach również wymagają wydajnego i elastycznego sposobu dostarczania zasilania do urządzeń, a także wymagają rozwiązań łączności o wysokiej gęstości portów do obsługi dużej liczby urządzeń na minimalnej przestrzeni. Przełączniki zarządzane Ethernet następnej generacji mogą zaspokoić te potrzeby i wiele więcej.

Przełączniki zarządzane Ethernet mogą być konfigurowane i sterowane zdalnie, co upraszcza wdrażanie sieci i aktualizacje. Umożliwiają one pracę w różnych architekturach sieciowych, np. w topologii gwiazdowej i liniowej, z zachowaniem zgodności z normą IEC 62439-1, która ma zastosowanie do sieci automatyki wysokiej dostępności. Obsługują one standardy IEEE 802.1 dla sieci wrażliwych na czas (TSN) oraz IEEE 802.3 dla technologii zasilania przez Ethernet - PoE oraz PoE+.

Omawiane przełączniki są certyfikowane zgodnie z programem ISASecure dla gotowych systemów automatyki i sterowania, opartym na serii norm 62443 Międzynarodowego Stowarzyszenia Automatyki / Międzynarodowego Instytutu Elektrotechnicznego (ISA/IEC). Mogą one być skonfigurowane z użyciem kombinacji gniazd TX/RJ45 10/100BASE w przypadku połączeń miedzianych oraz trójprędkościowych światłowodowych miniaturowych gniazd wtykowych (SFP) z regulowanymi prędkościami 100Mb/s, 1Gb/s, oraz 2,5Gb/s.

Niniejszy artykuł rozpoczyna się od krótkiego przeglądu procesu przejścia od piramidy automatyki w Przemyśle 3.0 do filaru automatyki w Przemyśle 4.0, omawia kilka opcji wdrażania sieci obsługujących zarówno pilny, jak i niepilny ruch oraz opisuje sposób, w jaki sieci wrażliwe na czas (TSN) wpisują się w ten kontekst i mogą być wdrożone. W dalszej części, artykuł omawia, w jaki sposób technologie zasilania przez Ethernet (PoE i PoE+) mogą uprościć zasilanie czujników, elementów sterujących i innych urządzeń w przemysłowym Internecie rzeczy (IIoT) oraz przedstawia znaczenie zabezpieczeń, w tym certyfikacji ISASecure i zaawansowanych funkcji zabezpieczeń, takich jak listy kontroli dostępu (ACL) z prędkością odpowiadającą prędkości okablowania oraz automatyczne zapobieganie atakom typu „odmowa usługi” (DoS). Na zakończenie artykułu opisano korzyści płynące z używania przełączników zarządzanych Ethernet i wskazano kilka przykładowych przełączników zarządzanych BOBCAT firmy Hirschmann.

Od piramidy do filaru

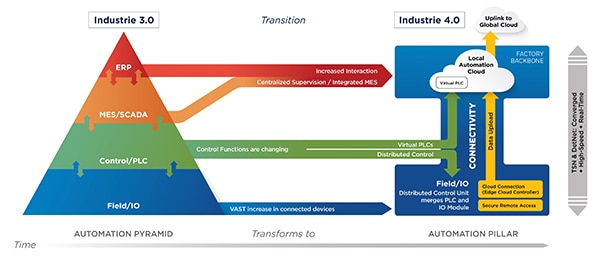

Przejście od architektury piramidalnej fabryki Przemysłu 3.0 do architektury filarowej Przemysłu 4.0 jest siłą napędową rozwoju sieci wrażliwych na czas (TSN). Struktura piramidalna rozdzielała funkcje fabryki według hierarchii, od funkcji hali produkcyjnej po scentralizowane funkcje sterowania i zarządzania. Komunikacja w czasie rzeczywistym jest potrzebna głównie na najniższym poziomie hali produkcyjnej, gdzie dane z czujników sterują procesami produkcyjnymi. To zmienia się w Przemyśle 4.0.

W filarze automatyki Przemysłu 4.0 liczba poziomów jest zmniejszona z czterech do dwóch: poziom pola i poziom szkieletu fabryki. Poziom pola obejmuje coraz większą liczbę czujników i coraz większy asortyment kontrolerów. Niektóre kontrolery schodzą z poziomu sterowania i programowalnych sterowników logicznych (PLC) w piramidzie w dół do poziomu pola. Jednocześnie inne funkcje, które dotychczas znajdowały się na poziomie sterowania i programowalnych sterowników logicznych (PLC), przenoszą się do szkieletu fabryki, stając się wirtualnymi programowalnymi sterownikami logicznymi (PLC) wraz z funkcjami systemów realizacji produkcji (MES), funkcjami kontroli nadzorczej i akwizycji danych (SCADA) oraz systemami planowania zasobów przedsiębiorstwa (ERP).

Warstwa łączności wiąże ze sobą poziom pola i poziom szkieletowy. Warstwa łączności i sieci na poziomie pola muszą zapewniać szybką komunikację o niskiej latencji i być w stanie przenosić ruch stanowiący kombinację ruchu o niskim priorytecie i ruchu o krytycznym znaczeniu czasowym. Sieć wrażliwa na czas (TSN) spełnia ten wymóg, umożliwiając ruch sieciowy deterministyczny czasu rzeczywistego (DetNet) w standardowych sieciach Ethernet (ilustracja 1).

Ilustracja 1: przejście z piramidy automatyki do filaru automatyki wymaga łącza komunikacyjnego z obsługą sieci wrażliwych na czas (TSN). (Ilustracja: Belden)

Ilustracja 1: przejście z piramidy automatyki do filaru automatyki wymaga łącza komunikacyjnego z obsługą sieci wrażliwych na czas (TSN). (Ilustracja: Belden)

Trzy konfiguracje sieci wrażliwych na czas (TSN)

Norma IEEE 802.1 sieci Ethernet wyszczególnia trzy konfiguracje sieci wrażliwych na czas (TSN): scentralizowaną, zdecentralizowaną (zwaną również w pełni rozproszoną) oraz konfigurację hybrydową ze scentralizowaną siecią i rozproszonymi użytkownikami. W każdym przypadku konfiguracja jest wysoce zautomatyzowana w celu uproszczenia wdrażania sieci wrażliwych na czas (TSN). Rozpoczyna się ona od identyfikacji funkcji sieci wrażliwych na czas (TSN) obsługiwanych w sieci i aktywacji potrzebnych funkcji. W tym momencie urządzenie nadawcze może wysłać informacje o strumieniu danych, który ma być przesłany. Te trzy podejścia różnią się pod względem sposobu obsługi wymagań dotyczących urządzenia i strumienia danych w sieci.

W konfiguracji scentralizowanej, urządzenia wysyłające i odbierające komunikują się za pośrednictwem urządzenia logicznego scentralizowanej konfiguracji użytkownika (CUC). Urządzenie scentralizowanej konfiguracji użytkownika (CUC) opracowuje wymagania dotyczące strumienia danych w oparciu o informacje dotyczące urządzenia wysyłającego i odbierającego oraz wysyła je do urządzenia scentralizowanej konfiguracji sieci (CNC). Urządzenie scentralizowanej konfiguracji sieci (CNC) określa przedział czasowy dla następnego strumienia danych na podstawie takich czynników, jak topologia sieci i dostępność zasobów, a następnie wysyła wymagane informacje o konfiguracji do przełączników (ilustracja 2).

Ilustracja 2: scentralizowana architektura sieci wrażliwej na czas (TSN) wykorzystuje urządzenie scentralizowanej konfiguracji użytkownika (CUC) do łączenia się z urządzeniami wysyłającymi i odbierającymi oraz urządzeniem scentralizowanej konfiguracji sieci (CNC) w celu wysłania informacji o konfiguracji do przełączników. (Źródło ilustracji: Belden)

Ilustracja 2: scentralizowana architektura sieci wrażliwej na czas (TSN) wykorzystuje urządzenie scentralizowanej konfiguracji użytkownika (CUC) do łączenia się z urządzeniami wysyłającymi i odbierającymi oraz urządzeniem scentralizowanej konfiguracji sieci (CNC) w celu wysłania informacji o konfiguracji do przełączników. (Źródło ilustracji: Belden)

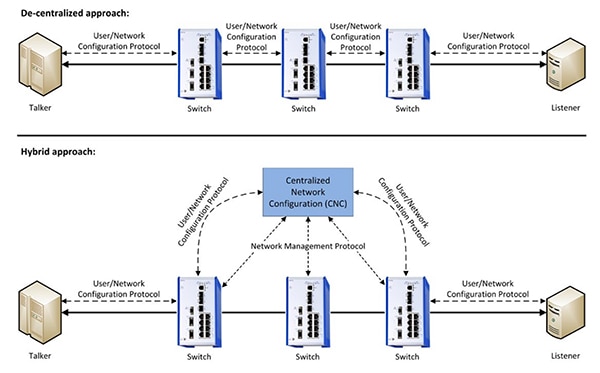

W konfiguracji zdecentralizowanej wyeliminowano urządzenie scentralizowanej konfiguracji użytkownika (CUC) i urządzenie scentralizowanej konfiguracji sieci (CNC), a wymagania dotyczące urządzeń są propagowane w sieci na podstawie informacji w poszczególnych urządzeniach. W konfiguracji hybrydowej, system urządzenia scentralizowanej konfiguracji sieci (CNC) służy do konfiguracji sieci wrażliwej na czas (TSN), a urządzenia wysyłające i odbierające wymieniają się swoimi wymaganiami za pośrednictwem sieci (ilustracja 3). Podejścia scentralizowane i hybrydowe umożliwiają centralną konfigurację przełączników sieciowych (i centralne zarządzanie nimi).

Ilustracja 3: przykłady konfiguracji zdecentralizowanej (u góry) i hybrydowej (u dołu) sieci wrażliwej na czas (TSN). (Źródło ilustracji: Belden)

Ilustracja 3: przykłady konfiguracji zdecentralizowanej (u góry) i hybrydowej (u dołu) sieci wrażliwej na czas (TSN). (Źródło ilustracji: Belden)

Zasilanie przez Ethernet (PoE oraz PoE+)

Technologia zasilania przez Ethernet (PoE oraz PoE+) stanowi znakomite uzupełnienie sieci wrażliwych na czas (TSN) w filarze automatyki Przemysłu 4.0. Jedną z sił napędowych Przemysłu 4.0 jest przemysłowy Internet rzeczy (IIoT), na który składa się wiele czujników, aktuatorów i kontrolerów. Technologia zasilania przez Ethernet (PoE) została opracowana w celu sprostania wyzwaniom związanym z zasilaniem urządzeń przemysłowego Internetu rzeczy (IIoT) w całej fabryce lub innym obiekcie.

Technologia zasilania przez Ethernet (PoE) obsługuje jednoczesną szybką transmisję danych (w tym sieci wrażliwe na czas (TSN)) i zasilania za pośrednictwem jednego kabla sieciowego. Na przykład: technologię zasilania przez Ethernet (PoE) można wykorzystać do dystrybucji zasilania 48V= kablem CAT 5/5e na odległości do 100m. Oprócz uproszczenia instalacji sieciowych, technologia zasilania przez Ethernet (PoE) upraszcza wdrażanie zasilaczy awaryjnych i redundantnych oraz może poprawić niezawodność procesów i urządzeń przemysłowych.

Technologia zasilania przez Ethernet (PoE) wykorzystuje dwa typy urządzeń: urządzenia zasilające (PSE), które dostarczają energię do sieci oraz urządzenia zasilane (PD), które tę energię pobierają i zużywają. Istnieją dwa typy technologii zasilania przez Ethernet (PoE). Podstawowe zasilanie przez Ethernet (PoE) może dostarczyć do urządzenia zasilanego maksymalnie 15,4W. Zaawansowane zasilanie przez Ethernet (PoE+) to najnowsze osiągnięcie, które pozwala dostarczyć do urządzenia zasilanego (PD) maksymalnie 30W.

Zabezpieczenia sieci

Organizacje ISA i IEC opracowały szereg norm dla systemów automatyki przemysłowej i sterowania (IACS). Seria ISA/IEC 62443 zawiera cztery sekcje. Sekcja 4 dotyczy dostawców urządzeń. Urządzenia z certyfikatem IEC 62443-4-2 przeszły niezależną ewaluację i zapewniają bezpieczeństwo na etapie projektowania oraz stosowania najlepszych praktyk w zakresie cyberbezpieczeństwa. Dwa ważne narzędzia bezpieczeństwa IACS to listy kontroli dostępu (ACL) i ochrona przed atakami typu „odmowa usługi” (DoS). W obu przypadkach inżynierowie sieciowi mają do wyboru wiele podejść.

Listy kontroli dostępu (ACL) służą do przepuszczania lub blokowania ruchu przychodzącego do interfejsów sieciowych lub je opuszczającego. Zaletą korzystania z list kontroli dostępu (ACL) jest to, że działają one z prędkością sieci i nie wpływają na przepustowość danych, co jest ważnym czynnikiem we wdrożeniach sieci wrażliwych na czas (TSN). System operacyjny HiOS firmy Hirschmann dzieli listy kontroli dostępu (ACL) na trzy kategorie:

Podstawowe listy kontroli dostępu (ACL) dla ruchu TCP/IP mają minimalną liczbę opcji konfiguracyjnych do ustawiania reguł uprawnień, np. „urządzenie A może komunikować się tylko z tą grupą urządzeń” lub „urządzenie A może wysyłać tylko określone typy informacji do urządzenia B”, lub „urządzenie A nie może komunikować się z urządzeniem B.” Korzystanie z podstawowych list kontroli dostępu (ACL) może uprościć i przyspieszyć prace wdrożeniowe.

Dostępne są również zaawansowane listy kontroli dostępu (ACL) dla ruchu TCP/IP, które zapewniają bardziej szczegółową kontrolę. Ruch można przepuszczać lub blokować na podstawie jego priorytetu, flag ustawionych w nagłówkach i innych kryteriów. Niektóre reguły mogą być stosowane tylko o określonych porach dnia. Ruch może być klonowany do innego portu w celu monitorowania lub analizy. Określone rodzaje ruchu mogą być wymuszone na określonym porcie bez względu na jego pierwotne miejsce docelowe.

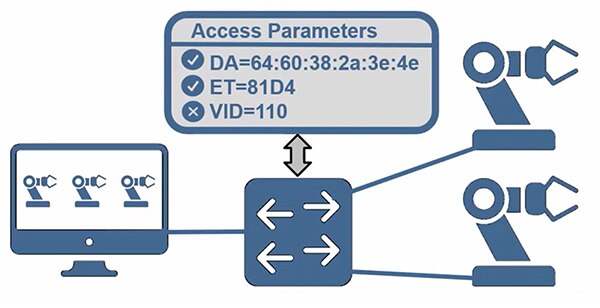

Niektóre urządzenia IACS nie wykorzystują protokołu TCP/IP, a system HiOS pozwala również na ustawianie list kontroli dostępu (ACL) na poziomie ramki Ethernet w oparciu o adresowanie kontroli dostępu do mediów (MAC). Wspomniane listy kontroli dostępu (ACL) na poziomie kontroli dostępu do mediów (MAC) mogą umożliwiać filtrowanie na podstawie szeregu kryteriów, takich jak typ ruchu, pora dnia, źródłowy lub docelowy adres MAC itp. (ilustracja 4).

Ilustracja 4: listy kontroli dostępu (ACL) na poziomie kontroli dostępu do mediów (MAC) mogą być używane na urządzeniach, które nie korzystają z protokołu TCP/IP. (Źródło ilustracji: Belden)

Ilustracja 4: listy kontroli dostępu (ACL) na poziomie kontroli dostępu do mediów (MAC) mogą być używane na urządzeniach, które nie korzystają z protokołu TCP/IP. (Źródło ilustracji: Belden)

Podczas gdy listy kontroli dostępu (ACL) wymagają skonfigurowania, funkcje zapobiegania atakom typu „odmowa usługi” (DoS) są często wbudowane w urządzenia i wdrażane automatycznie. Udaremniają one ataki za pośrednictwem protokołu TCP/IP, starszego TCP/UDP oraz internetowego protokołu komunikatów kontrolnych (ICMP). W przypadku protokołów TCP/IP i TCP/UDP, ataki typu „odmowa usługi” (DoS) przybierają różne formy związane ze stosem protokołu, tj. wysyłanie do urządzenia pakietów, które nie są zgodne ze standardem. Pakiet danych może również zostać wysłany do atakowanego urządzenia przy użyciu adresu IP urządzenia, co może spowodować niekończącą się pętlę odpowiedzi. Przełączniki Ethernet mogą chronić się same i mogą chronić starsze urządzenia w sieci poprzez automatyczne filtrowanie złośliwych pakietów danych.

Inny powszechny atak typu „odmowa usługi” (DoS) jest wykonywany za pośrednictwem polecenia ping ICMP. Polecenia ping mają na celu identyfikację dostępności urządzeń i czasów odpowiedzi w sieci, ale mogą być również wykorzystywane do ataków DoS. Na przykład osoba atakująca może wysłać pakiet ping z ładunkiem wystarczająco dużym, aby spowodować przepełnienie bufora w urządzeniu odbiorczym, powodując awarię stosu protokołu. Współczesne przełączniki zarządzane Ethernet mogą automatycznie chronić się przed atakami typu „odmowa usługi” (DoS) bazującymi na poleceniach ICMP.

Przełączniki zarządzane

Przełączniki zarządzane Ethernet BOBCAT firmy Hirschmann obsługują sieć wrażliwą na czas (TSN) i oferują zwiększoną szerokość pasma dzięki regulacji prędkości pracy miniaturowych gniazd wtykowych (SFP) w przedziale od 1 do 2,5Gb/s bez konieczności zmiany przełącznika. Charakteryzują się one wysoką gęstością portów - maksymalnie 24 porty w jednym urządzeniu z dostępnymi opcjami w postaci miniaturowych gniazd wtykowych (SFP) lub miedzianych portów nadawczych (ilustracja 5). Pozostałe funkcje:

- Certyfikat CSA/IEC 62443-4-2 ISASecure, wraz z listami kontroli dostępu (ACL) i automatycznym zapobieganiem atakom typu „odmowa usługi” (DoS)

- Obsługa do 240W na 8 portach zasilania przez Ethernet (PoE/PoE+) bez rozkładu obciążeń

- Standardowy zakres temperatur roboczych otoczenia od 0°C do +60°C, a w modelach o rozszerzonym zakresie temperatur - od -40°C do +70°C

- Modele posiadające aprobatę wg normy ISA12.12.01 do użytku w strefach niebezpiecznych

Ilustracja 5: przełączniki zarządzane Ethernet BOBCAT są dostępne w wielu konfiguracjach. (Źródło ilustracji: Hirschmann)

Ilustracja 5: przełączniki zarządzane Ethernet BOBCAT są dostępne w wielu konfiguracjach. (Źródło ilustracji: Hirschmann)

Przykłady przełączników BOBCAT firmy Hirschmann:

- BRS20-4TX z czterema portami TX/RJ45 10/100 BASE przystosowany do pracy w temperaturach otoczenia od 0°C do +60°C

- BRS20-4TX/2FX z czterema portami TX/RJ45 10/100 BASE i dwoma portami światłowodowymi 100Mbit/s, przystosowany do pracy w temperaturach otoczenia od 0°C do +60°C

- BRS20-4TX/2SFP-EEC-HL z czterema portami TX/RJ45 10/100 BASE i dwoma portami światłowodowymi 100Mbit/s, przystosowany do pracy w temperaturach otoczenia od -40°C do +70°C oraz z aprobatą wg normy ISA12.12.01 do użytku w strefach niebezpiecznych

- BRS20-4TX/2SFP-HL z czterema portami TX/RJ45 10/100 BASE i dwoma portami światłowodowymi 100Mbit/s, przystosowany do pracy w temperaturach otoczenia od 0°C do +60°C oraz z aprobatą wg normy ISA12.12.01 do użytku w strefach niebezpiecznych

- BRS30-12TX z ośmioma portami TX/RJ45 10/100 BASE i czterema portami światłowodowymi 100Mbit/s, przystosowany do pracy w temperaturach otoczenia od 0°C do +60°C

- BRS30-16TX/4SFP z szesnastoma portami TX/RJ45 10/100 BASE i czterema portami światłowodowymi 100Mbit/s, przystosowany do pracy w temperaturach otoczenia od 0°C do +60°C

Podsumowanie

Dostępne są przełączniki zarządzane Ethernet, obsługujące sieci wrażliwe na czas (TSN) oraz technologie zasilania przez Ethernet (PoE i PoE+), zapewniające wysoki poziom cyberbezpieczeństwa oraz szerokopasmową łączność niezbędną dla przemysłowego Internetu rzeczy (IIoT) i struktury sieci filarowej Przemysłu 4.0. Omawiane przełączniki są łatwe w konfiguracji, charakteryzują się wysoką gęstością portów, mają rozszerzone zakresy temperatur roboczych i są dostępne w wersjach z aprobatą wg normy ISA12.12.01 do użytku w strefach niebezpiecznych.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.